内容目录

- # 📚 引言

- • 📝 什么是死锁?

- • 📄 Lockdep 的作用

- # 🔍 工作原理

- • 📂 锁依赖图(Lock Dependency Graph)

- —— 📄 构建锁依赖关系

- —— 📄 检测循环依赖

- • 📂 锁类与上下文

- —— 📄 锁类定义

- —— 📄 上下文敏感性

- # 🔍 配置与使用

- • 📂 编译时启用 Lockdep

- —— 📄 修改内核配置

- —— 📄 编译并安装内核

- • 📂 运行时控制 Lockdep

- —— 📄 启用/禁用 Lockdep

- —— 📄 查看报告

- # 🔍 常见问题及解决方案

- • 📄 问题 1:为什么我看不到任何 Lockdep 输出?

- • 📄 问题 2:遇到性能下降怎么办?

- • 📄 问题 3:怎样分析复杂的锁依赖关系?

- • 📄 问题 4:能否自定义 Lockdep 行为?

- • 📄 问题 5:如何调试复杂的死锁问题?

- # 📈 总结

在多线程和并发编程的世界里,死锁是一个令人头疼的问题。幸运的是,Linux 内核自带了一款强大的死锁检测工具——Lockdep。本文将带你深入了解 Lockdep 的工作原理、配置方法以及常见问题的解决方案。

![图片[1]-Linux 内核死锁检测利器:Lockdep 使用全解析-连界优站](https://www.6x66.cn/wp-content/uploads/2024/11/image-80.png)

📚 引言

📝 什么是死锁?

当两个或多个进程相互等待对方持有的资源时,就会发生死锁现象,导致这些进程永远无法继续执行下去。这不仅浪费了系统资源,还可能引发严重的应用故障。

📄 Lockdep 的作用

Lockdep 是 Linux 内核内置的一个调试工具,它通过跟踪所有锁的获取顺序来检测潜在的死锁风险,并在编译时或运行时发出警告。这对于开发人员来说是一个非常宝贵的辅助工具。

🔍 工作原理

📂 锁依赖图(Lock Dependency Graph)

📄 构建锁依赖关系

Lockdep 在内核启动后开始收集各个锁之间的依赖关系,形成一个复杂的有向无环图(DAG)。每当一个新锁被创建或释放时,都会更新这张图。

注:通过这种方式,Lockdep 可以有效地记录下每个锁的历史使用情况

📄 检测循环依赖

一旦发现某个操作会导致锁依赖图中出现环路,即存在 A 锁住 B,B 锁住 C,而 C 又试图锁住 A 的情况,Lockdep 就会立即触发警报。

A → B → C → A (Deadlock Detected!)注:上图展示了简单的死锁定型

📂 锁类与上下文

📄 锁类定义

为了更精确地描述不同类型的锁及其行为模式,Lockdep 引入了“锁类”的概念。每个锁都属于特定的一类,例如读写锁、自旋锁等。

📄 上下文敏感性

考虑到实际应用场景中的复杂性,Lockdep 还考虑到了锁使用的上下文环境。比如,在中断处理程序中使用的锁不应该与其他普通任务共享。

🔍 配置与使用

📂 编译时启用 Lockdep

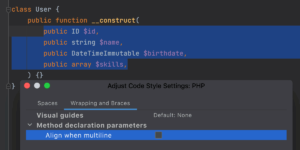

📄 修改内核配置

要在编译时激活 Lockdep 功能,需要确保以下选项已开启:

CONFIG_LOCKDEPCONFIG_PROVE_LOCKINGCONFIG_DEBUG_LOCK_ALLOC

注:可以通过 make menuconfig 或 make xconfig 界面进行设置

make menuconfig

# 导航至 Kernel hacking -> Lock debugging (slow, on SMP)

# 选择 CONFIG_LOCKDEP 和其他相关选项📄 编译并安装内核

完成配置后,按照常规流程编译并安装新的内核版本。

make -j$(nproc)

sudo make modules_install install注:请确保你有足够的权限执行这些命令

📂 运行时控制 Lockdep

📄 启用/禁用 Lockdep

即使编译时启用了 Lockdep,也可以在运行时动态切换其状态。通过写入 /proc/sys/kernel/lock_stat 文件可以实现这一点。

echo 1 | sudo tee /proc/sys/kernel/lock_stat # 启用

echo 0 | sudo tee /proc/sys/kernel/lock_stat # 禁用📄 查看报告

当 Lockdep 检测到潜在的死锁风险时,相关信息会被记录到内核日志中。可以使用 dmesg 命令查看最新的输出内容。

dmesg | tail -n 50注:根据实际情况调整行数参数

🔍 常见问题及解决方案

📄 问题 1:为什么我看不到任何 Lockdep 输出?

- Q: 已经正确配置并启用了 Lockdep,但仍然没有任何检测结果。

- A: 这可能是由于没有实际发生可能导致死锁的操作,或者是某些关键锁被忽略了。

- 解决方案:

- 确认是否真的存在复杂的锁竞争场景。

- 检查代码中是否有使用原始 spin_lock/raw_spin_unlock 等函数的地方,因为它们不会被 Lockdep 跟踪。

- 尝试编写一些测试用例来故意制造冲突,验证 Lockdep 是否正常工作。

📄 问题 2:遇到性能下降怎么办?

- Q: 启用 Lockdep 后发现系统响应变慢,吞吐量降低。

- A: Lockdep 的确会带来一定的性能开销,特别是在高并发环境下。

- 解决方案:

- 在生产环境中只保留必要的调试功能,避免不必要的检查。

- 如果确实需要长期开启 Lockdep,可以考虑优化代码逻辑,减少锁的粒度和频率。

- 对于非关键路径上的锁操作,可以选择忽略不计,从而减轻 Lockdep 的负担。

📄 问题 3:怎样分析复杂的锁依赖关系?

- Q: 当面对大量的锁依赖信息时,很难直观理解它们之间的关联。

- A: 利用可视化工具可以帮助更好地展示锁依赖图结构。

- 解决方案:

- 结合

trace-cmd和kernelshark等工具捕捉详细的跟踪数据。 - 使用 Graphviz 或类似的图形库绘制出直观的锁依赖关系图。

- 分析图中的关键节点和路径,寻找可能存在的死锁隐患。

- 结合

📄 问题 4:能否自定义 Lockdep 行为?

- Q: 想要扩展默认的 Lockdep 功能,添加特定规则或过滤条件。

- A: 虽然直接修改内核源码较为困难,但在应用层面可以通过设计模式或第三方库间接实现类似效果。

- 解决方案:

- 定义宏定义或条件编译指令,在特定条件下插入额外的日志或断言。

- 开发自定义的静态分析工具,基于现有的 Lockdep 报告生成更加详细的诊断信息。

- 利用 Aspect-Oriented Programming (AOP) 技术拦截方法调用,动态插入清理逻辑。

📄 问题 5:如何调试复杂的死锁问题?

- Q: 当涉及到多个模块和层次时,很难准确判断哪个环节出现了问题。

- A: 结合日志记录、断点调试以及专门的调试工具可以帮助追踪问题根源。

- 解决方案:

- 在代码中添加详细的日志输出,特别是在涉及锁获取和释放的地方,记录下每一次重要事件的发生时刻和相关上下文信息。

- 使用 GDB 或者 KDB 进行内核级调试,逐步排查可疑代码段。

- 尝试编写单元测试,模拟真实场景下的锁竞争情况,确保代码逻辑正确无误。

📈 总结

通过本文的详细介绍,你应该掌握了 Linux 内核中 Lockdep 死锁检测工具的工作原理及其应用场景,并了解了一些常见的排查方法。合理利用这些知识不仅可以提升系统的稳定性和安全性,还能增强开发效率。希望这篇教程对你有所帮助!🔍✨

这篇教程旨在提供实用的信息,帮助读者更好地理解和应用所学知识。如果你有任何疑问或者需要进一步的帮助,请随时留言讨论。

暂无评论内容