内容目录

在网络世界中,网站和应用程序面临着各种安全威胁,其中一种特别令人头疼的攻击方式就是缓慢HTTP拒绝服务攻击(Slow HTTP DoS Attack)。这种攻击通过消耗服务器资源,导致合法用户无法访问服务。本文将详细介绍缓慢HTTP攻击的工作原理、影响以及如何有效防御这类攻击。

🌐 缓慢HTTP拒绝服务攻击概述 🌐

什么是缓慢HTTP拒绝服务攻击?

缓慢HTTP拒绝服务攻击是一种DoS攻击形式,攻击者利用HTTP协议的特点,发送大量部分完成的请求,使服务器长时间保持连接状态,从而耗尽服务器资源。常见的缓慢HTTP攻击包括:

- Slowloris:通过发送不完整的HTTP头部,使服务器保持连接等待请求完成。

- R.U.D.Y (Rapidly Unfolding Denial of Service):通过POST请求发送大量数据,但每次只发送一小部分,迫使服务器一直等待剩余数据。

攻击的影响

- 资源耗尽:服务器的连接池被占满,无法处理新的请求。

- 性能下降:服务器响应速度变慢,用户体验差。

- 业务中断:严重情况下可能导致网站完全不可用。

🛡️ 防御措施 🛡️

限制连接数

- 设置最大连接数:在Web服务器配置中限制每个IP地址的最大并发连接数。

<IfModule mod_limitipconn.c>

MaxConnPerIP 5

</IfModule>超时设置

- 减少超时时间:缩短服务器等待请求完成的时间,避免长时间占用资源。

http {

client_body_timeout 10;

client_header_timeout 10;

send_timeout 10;

}使用防火墙和WAF

- 配置防火墙规则:阻止来自已知恶意IP地址的流量。

sudo ufw limit 80/tcp

sudo ufw limit 443/tcp- 启用Web应用防火墙(WAF):WAF可以检测和阻止异常的HTTP请求。

- ModSecurity:一个流行的开源WAF,可以集成到Apache和Nginx中。

- Cloudflare:提供免费和付费的WAF服务,可以有效防御多种类型的攻击。

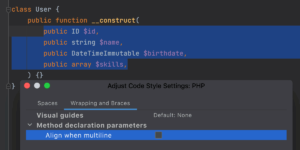

代码层面的防护

- 限制请求速率:在应用程序中实现限流机制,防止单个客户端发送过多请求。

from flask import Flask, request

from flask_limiter import Limiter

from flask_limiter.util import get_remote_address

app = Flask(__name__)

limiter = Limiter(app, key_func=get_remote_address)

@app.route('/')

@limiter.limit("10/minute") # 每分钟最多10个请求

def home():

return "Hello, World!"

if __name__ == '__main__':

app.run()❗ 常见问题与解决方案 ❗

问题1:如何检测是否受到缓慢HTTP攻击?

- 解决方案:

- 监控服务器日志,查找大量未完成的请求。

- 使用网络监控工具,如Wireshark,分析网络流量。

- 检查服务器资源使用情况,如CPU和内存占用率。

问题2:配置了防火墙和WAF后,仍然受到攻击怎么办?

- 解决方案:

- 进一步优化防火墙规则,增加对特定模式的检测。

- 考虑使用专业的DDoS防护服务,如AWS Shield或Akamai。

- 定期更新和测试安全配置,确保其有效性。

问题3:如何在不影响用户体验的情况下限制请求速率?

- 解决方案:

- 使用智能限流算法,根据用户的实际行为动态调整限流策略。

- 提供友好的错误提示,告知用户请求被限制的原因和解决方法。

- 对重要用户或VIP客户提供更高的请求限额。

🔗 结语 🔗

缓慢HTTP拒绝服务攻击虽然隐蔽且难以防御,但通过合理的配置和多层次的防护措施,可以显著降低其影响。希望本文能帮助你更好地理解和应对这种攻击,保护你的网站和应用程序免受威胁。

如果你有任何疑问或遇到问题,欢迎留言交流。🌟 安全第一,共同守护网络安全!🌟

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容