内容目录

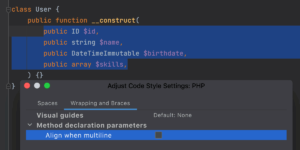

在今天的互联网环境中,Web 应用程序的安全性至关重要。对于一些企业和开发者来说,确保只有授权的用户或设备能够访问 Web 应用,是保护系统免受恶意攻击的一项重要任务。利用 NGINX 来实现基于 IP 地址的访问控制,可以有效增强 Web 应用的安全性,防止不必要的访问和潜在的攻击。

![图片[1]-如何使用 NGINX 实现基于 IP 地址的 Web 应用安全保护-连界优站](https://www.6x66.cn/wp-content/uploads/2024/11/image-82.png)

本文将详细介绍如何使用 NGINX 来设置基于 IP 地址的安全保护,并解决常见问题。无论你是初学者还是有经验的开发者,这篇教程都会为你提供清晰的指导。

一、为何选择 NGINX 进行 IP 地址安全控制?

NGINX 作为一款轻量级、高性能的 Web 服务器,广泛应用于流量高的环境中。其不仅能够承担反向代理、负载均衡等职责,还可以进行灵活的访问控制。基于 IP 地址的控制使得管理员可以:

- 仅允许特定 IP 地址范围的用户访问应用。

- 通过屏蔽可疑 IP 地址来防止暴力攻击。

- 快速封锁恶意用户或爬虫的访问。

因此,NGINX 成为实现这些功能的理想选择。

二、设置基于 IP 地址的安全保护

1. 安装 NGINX

首先,你需要在服务器上安装 NGINX。对于 Linux 系统(如 Ubuntu),可以使用以下命令来安装:

bashCopy codesudo apt update

sudo apt install nginx

安装完成后,启动 NGINX:

bashCopy codesudo systemctl start nginx

2. 配置 IP 地址访问控制

允许特定 IP 地址访问

通过编辑 NGINX 配置文件,可以实现只允许某些 IP 地址访问 Web 应用。例如,假设你只希望允许 IP 地址为 192.168.1.100 和 203.0.113.50 的用户访问,其他 IP 地址的请求都会被拒绝。

- 打开 NGINX 配置文件(一般位于

/etc/nginx/nginx.conf或/etc/nginx/sites-available/default):

bashCopy codesudo nano /etc/nginx/sites-available/default

- 在

server块中添加如下配置:

nginxCopy codeserver {

listen 80;

server_name example.com;

location / {

# 允许特定 IP 地址

allow 192.168.1.100;

allow 203.0.113.50;

deny all; # 拒绝所有其他 IP 地址

}

}

这段代码表示:只有 192.168.1.100 和 203.0.113.50 这两个 IP 地址能够访问 Web 应用,其他所有请求都将被拒绝。

限制某些 IP 地址访问

如果你想拒绝某些恶意 IP 地址的访问(例如,DDoS 攻击来源),你可以在 NGINX 配置中添加拒绝规则:

nginxCopy codeserver {

listen 80;

server_name example.com;

location / {

deny 198.51.100.0; # 拒绝此 IP 地址的访问

deny 203.0.113.123; # 拒绝此 IP 地址的访问

allow all; # 允许其他 IP 地址访问

}

}

通过 IP 范围控制访问

如果你希望允许某个 IP 地址段的用户访问,可以使用 CIDR 格式的 IP 范围。例如,允许来自 192.168.1.0/24 网段的所有 IP 地址访问:

nginxCopy codeserver {

listen 80;

server_name example.com;

location / {

allow 192.168.1.0/24; # 允许整个 IP 地址段

deny all; # 拒绝其他 IP 地址

}

}

3. 重启 NGINX

配置文件修改完成后,重启 NGINX 使其生效:

bashCopy codesudo systemctl restart nginx

4. 验证配置

你可以通过访问服务器的不同 IP 地址进行验证。对于被允许的 IP 地址,应该能够正常访问;而对于被拒绝的 IP 地址,则会收到 403 错误提示。

三、常见问题及解决方案

问题 1:配置生效后,访问仍然被拒绝

解决方案:确保在配置文件中的 allow 和 deny 语句写得正确,且没有被其他规则覆盖。特别是在 location 块内,可能存在重定向或代理设置,导致访问权限失效。检查 NGINX 配置文件的完整性,并确保没有拼写错误或冲突的配置。

问题 2:如何处理动态 IP 地址

如果用户的 IP 地址会经常变化(例如,使用动态 IP 或 VPN),你可以考虑使用更灵活的安全措施,比如基于用户认证的访问控制,或者结合 IP 白名单和用户登录机制来提高安全性。

问题 3:如何应对 DDoS 攻击?

解决方案:使用 NGINX 配置限制连接频率,防止恶意用户或爬虫进行 DDoS 攻击。例如,可以通过 limit_conn 指令限制每个 IP 的最大连接数:

nginxCopy codeserver {

listen 80;

server_name example.com;

location / {

limit_conn per_ip 1; # 每个 IP 最大连接数为 1

deny 198.51.100.0; # 其他防护措施

}

}

问题 4:如何保护 Web 应用免受 IP Spoofing?

虽然 NGINX 配置了 IP 地址访问控制,但它并不能完全防止 IP Spoofing(IP 地址伪造)。对于这类攻击,可以结合其他安全机制,如 Web 应用防火墙(WAF)或多层认证来提高防护。

四、总结

使用 NGINX 配置基于 IP 地址的访问控制是一种高效、灵活的 Web 应用安全策略。它能够帮助你限制不必要的访问,防止恶意攻击,提高系统的稳定性和安全性。在实际应用中,可以根据业务需求灵活调整规则,以应对不同的安全挑战。

希望本文提供的教程能帮助你快速掌握如何利用 NGINX 增强 Web 应用的安全性!如果你在配置过程中遇到任何问题,欢迎在评论区留言,我们将及时提供帮助。

祝你的 Web 应用运行顺利,安全无忧!🚀

暂无评论内容