内容目录

- —— 🚀 开始前的准备

- —— 🛑 SQL注入的危害

- —— 🔒 防范SQL注入的最佳实践

- —— 🤔 常见问题解答

- —— 🌟 结语

在当今互联网安全形势日益严峻的背景下,SQL注入成为了一种常见的攻击手段,它利用应用程序中的漏洞,通过在输入域中插入恶意SQL代码来操纵数据库。作为开发者,了解SQL注入的工作原理以及如何有效预防至关重要。本文将深入探讨SQL注入攻击的特点,并提供一系列实用的防范措施,帮助你构建更加安全的应用程序。🛡️

![图片[1]-SQL注入防御全攻略:保护你的数据库免受攻击-连界优站](https://www.6x66.cn/wp-content/uploads/2024/11/image-73.png)

🚀 开始前的准备

在深入讨论SQL注入的防范之前,我们需要明确几个概念:

- SQL注入:是指攻击者通过在应用程序的输入字段中插入恶意SQL代码,试图执行未经授权的操作,如读取敏感数据、修改或删除记录。

- 参数化查询:一种有效的防止SQL注入的方法,通过预编译SQL语句并在执行时绑定变量值,从而避免直接拼接用户输入。

🛑 SQL注入的危害

- 数据泄露:攻击者可以绕过正常的认证流程,访问或窃取数据库中的敏感信息。

- 数据篡改:恶意用户能够修改数据库中的数据,导致业务逻辑错误,影响服务的正常运行。

- 拒绝服务:通过大量无效的SQL请求消耗服务器资源,造成服务中断。

🔒 防范SQL注入的最佳实践

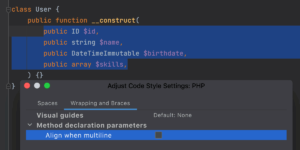

- 使用参数化查询:

- 这是防止SQL注入最直接有效的方式。大多数现代编程语言和数据库驱动都支持参数化查询。例如,在Node.js中使用MySQL时,可以这样做:

const mysql = require('mysql');

const connection = mysql.createConnection({ /* ... */ });

const userId = 'some-user-id';

connection.query('SELECT * FROM users WHERE id = ?', [userId], function (error, results, fields) {

if (error) throw error;

console.log(results);

});- 输入验证:

- 对所有来自用户的输入进行严格的格式校验,确保它们符合预期的类型和格式。例如,如果期望的是数字,则只允许数字输入。

- 最小权限原则:

- 为应用程序使用的数据库账户分配最低限度的权限。例如,如果应用只需要读取数据,就不应该授予写入权限。

- 使用ORM(对象关系映射)工具:

- ORM工具通常会自动处理SQL注入的风险,因为它们内部实现了参数化查询和其他安全特性。流行的ORM工具有Sequelize、Hibernate等。

- 定期审计和更新:

- 定期审查代码中的SQL使用情况,及时发现潜在的安全隐患。同时,保持数据库管理系统及其相关软件的最新版本,以利用最新的安全补丁。

🤔 常见问题解答

Q1: 我的应用使用了ORM框架,还需要担心SQL注入吗?

- A1: 虽然大多数ORM框架都内置了防止SQL注入的机制,但并不意味着完全无忧。仍需注意遵循最佳实践,如正确配置ORM模型,避免直接拼接SQL语句等。

Q2: 如何检测我的应用是否存在SQL注入漏洞?

- A2: 可以使用OWASP ZAP、Nikto等工具对应用进行安全扫描。此外,手动测试也是一种有效的方法,特别是针对那些自动化工具难以覆盖的复杂场景。

🌟 结语

SQL注入是一种古老而持续存在的威胁,但通过采取适当的安全措施,我们可以大大降低遭受攻击的风险。希望本文提供的信息对你有所帮助。如果你有任何疑问或者更好的建议,欢迎在评论区留言分享。🌟

本文不仅详细介绍了SQL注入的基本概念和危害,还给出了具体的技术防范措施,旨在帮助开发者构建更安全的Web应用。通过实例和常见问题解答,增强了文章的可读性和实用性。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容